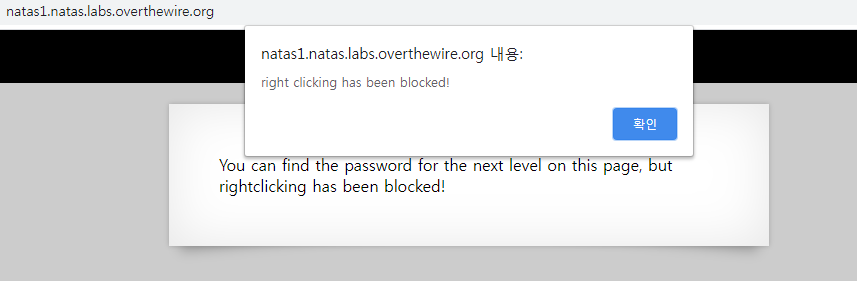

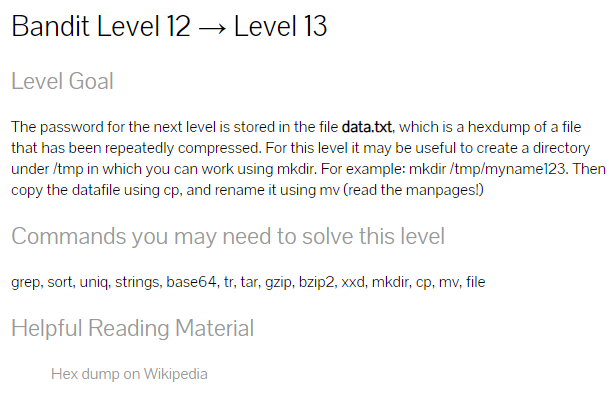

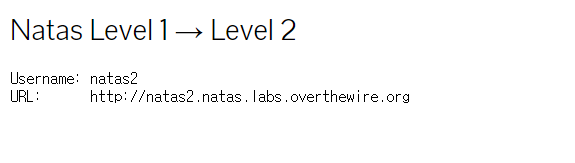

overthewire.org 문제 풀이 / Natas Level 1 → Level 2

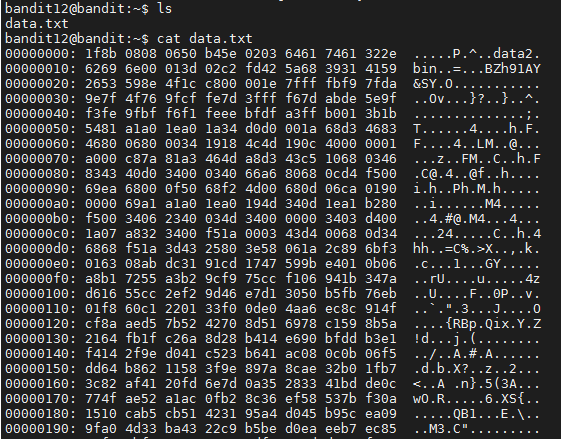

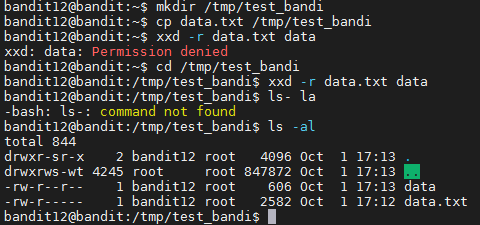

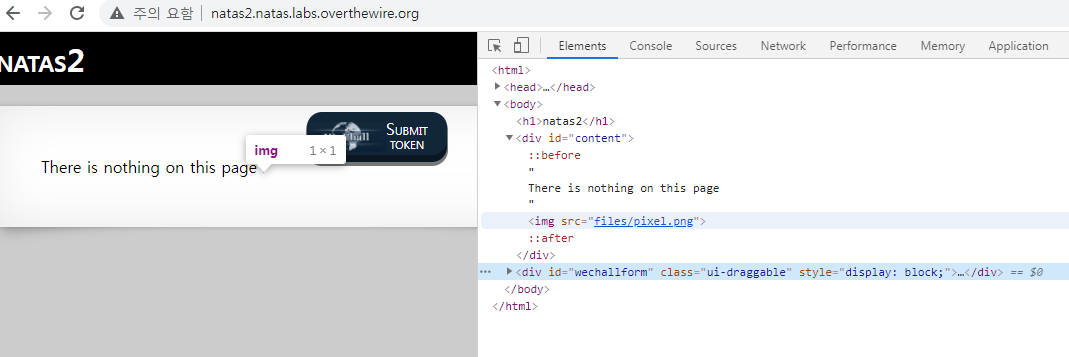

우선 개발자 코드를 살펴보겠습니다.

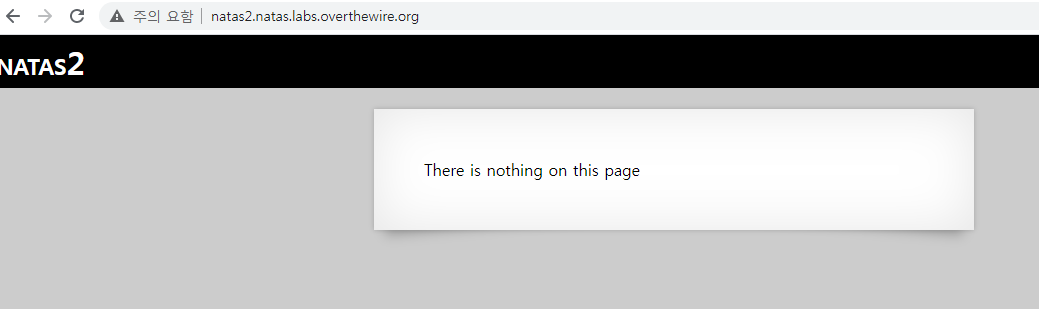

아주 작은 img가 있는데, files 폴더에 있다고 합니다.

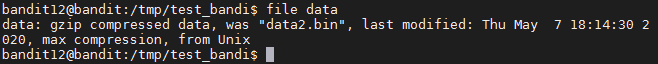

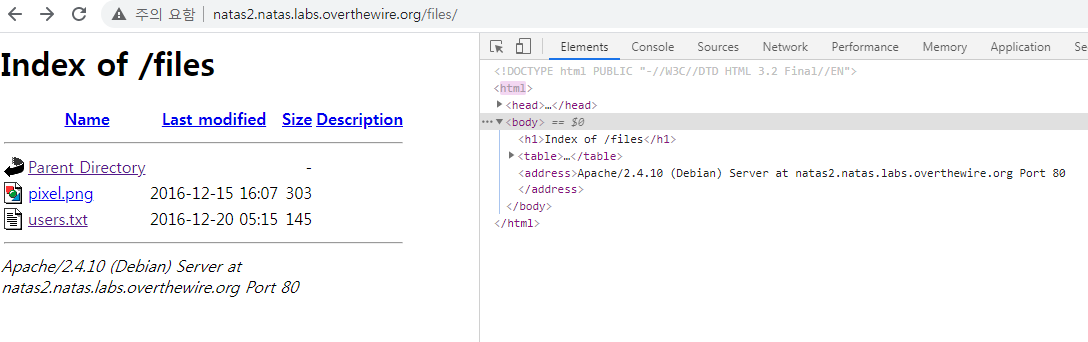

이 files 폴더에 어떠한 파일이 있는지 살펴보겠습니다.

해당 폴더에 users.txt라는 파일이 있습니다.

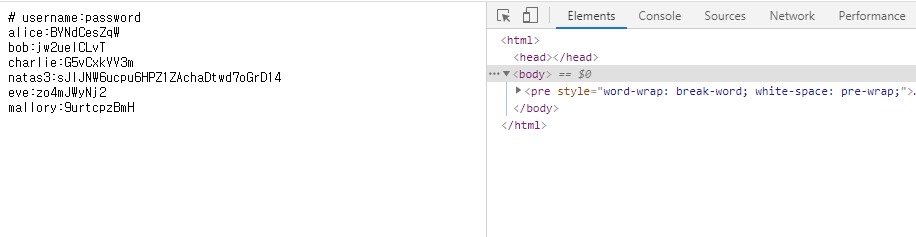

해당 파일을 열어보겠습니다.

열어 보면 아래와 같이 natas3에 대한 패스워드를 확인할 수 있습니다.

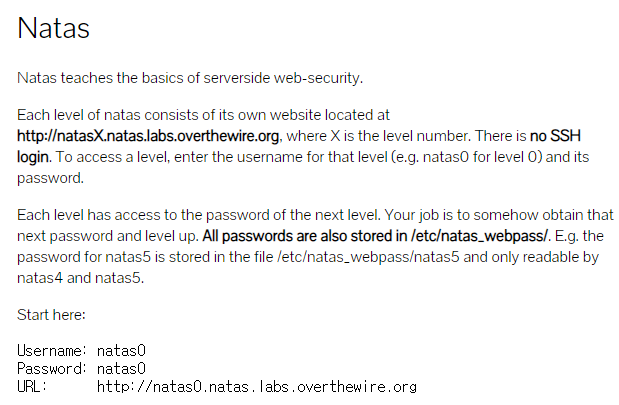

overthewire.org/wargames/natas

OverTheWire: Natas

We're hackers, and we are good-looking. We are the 1%. Natas Natas teaches the basics of serverside web-security. Each level of natas consists of its own website located at http://natasX.natas.labs.overthewire.org, where X is the level number. There is no

overthewire.org

'WarGame > overthewire.org Natas' 카테고리의 다른 글

| overthewire.org 문제 풀이 / Natas Level 4 → Level 5 (0) | 2020.10.20 |

|---|---|

| overthewire.org 문제 풀이 / Natas Level 3 → Level 4 (0) | 2020.10.03 |

| overthewire.org 문제 풀이 / Natas Level 2 → Level 3 (0) | 2020.10.03 |

| overthewire.org 문제 풀이 / Natas Level 0 → Level 1 (0) | 2020.10.02 |

| overthewire.org 문제 풀이 / Natas Level 0 (0) | 2020.10.02 |