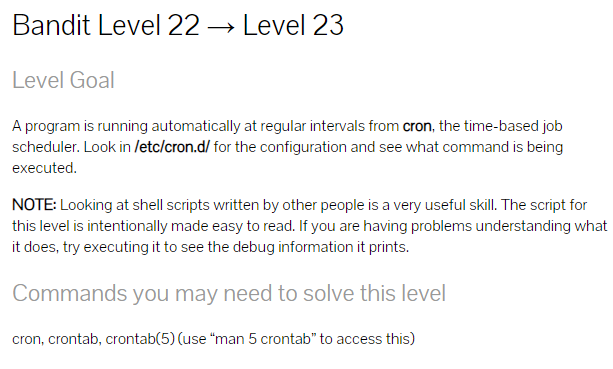

overthewire.org 문제 풀이 / Bandit Level 22 → Level 23

먼저 /etc/cron.d/ 디렉토리의 cronjob_bandit23의 내용을 확인합니다.

내용을 보면 /usr/bin/cronjob_bandit23.sh를 실행하는 것으로 보이고,

cronjob_bandit23.sh는 /etc/bandit_pass/$myname의 내용을 /tmp/$mytarget에 쓰게됩니다.

우리가 원하는 비밀번호는 bandit23이기 때문에 $myname은 bandit23이 될 것이고,

"echo I am user bandit23 | md5sum | cut -d ' ' -f 1"를 실행해보면, bandit23의 패스워드가 저장될 경로가 출력됩니다.

그 경로에 있는 내용이 바로 bandit23의 패스워드입니다.

'WarGame > [완]overthewire.org Bandit' 카테고리의 다른 글

| overthewire.org 문제 풀이 / Bandit Level 24 → Level 25 (0) | 2020.10.13 |

|---|---|

| overthewire.org 문제 풀이 / Bandit Level 23 → Level 24 (0) | 2020.10.13 |

| overthewire.org 문제 풀이 / Bandit Level 21 → Level 22 (0) | 2020.10.07 |

| overthewire.org 문제 풀이 / Bandit Level 20 → Level 21 (0) | 2020.10.07 |

| overthewire.org 문제 풀이 / Bandit Level 19 → Level 20 (0) | 2020.10.06 |