해커스쿨 ftz 문제풀이 / level7

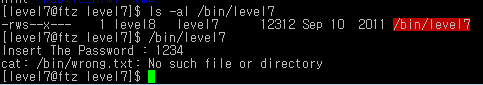

/bin/level7은 setuid가 걸려져 있습니다.

/bin/level7을 실행시키면 패스워드 입력하는 부분이 나오고, 1234를 입력하면 아래와 같은 문구가 출력됩니다.

하지만 /bin/wrong.txt 파일이 없다고 합니다.

이 문제를 해결하기 위해 아래 링크를 확인하여, /bin/wrong.txt를 만들어 줍니다.

blog.naver.com/PostView.nhn?blogId=ilikebigmac&logNo=221491317713

해커스쿨 ftz level7 wrong.txt 오류 해결 방법

level7 을 풀다보면 wrong.txt 라는 파일이 없다는 에러메세지가 출력된다.이는 가상머신상에 환경을 구...

blog.naver.com

위 링크대로 하였다면, 아래와 같이 이상한 내용이 출력됩니다.

- 기호를 1로 바꾸고, _ 기호를 0으로 바꾸어 봅니다.

1101101 1100001 1110100 1100101 이 되고, 이 2진수를 10진수로 변경하면 109, 97, 116, 145, 101가 나오고, 이 10진수를 ASCII code로 변경하면 m a t e가 됩니다.

/bin/level7 실행 시 패스워드를 mate로 입력하면 다음 레벨의 패스워드가 출력됩니다.

'WarGame > 해커스쿨 ftz' 카테고리의 다른 글

| 해커스쿨 ftz 문제풀이 / level6 (0) | 2020.11.18 |

|---|---|

| 해커스쿨 ftz 문제풀이 / level5 (0) | 2020.11.17 |

| 해커스쿨 ftz 문제풀이 / level4 - backdoor (0) | 2020.11.14 |

| 해커스쿨 ftz 문제풀이 / level3 (0) | 2020.11.05 |

| 해커스쿨 ftz 문제풀이 / level2 (0) | 2020.11.05 |