exploit-exercises 문제풀이 / Nebula Level03

ID/PW : level03 / level03

문제 : flag03 권한으로 getflag 실행을 시켜야 합니다.

/home/flag03에 들어가 보면 writable.d 디렉토리랑 writable.sh 파일이 있습니다.

writable.sh 내용을 보면 /home/flag03/writable.d/ 디렉토리에 있는 스크립트 파일을 bash -x로 실행시킵니다.

/home/flag03/writable.d/ 디렉토리에 test.sh 파일을 만들어 실행하도록 하였습니다.

test.sh 파일 안에는 getflag를 실행하도록 하였고, 그에 대한 결과는 /tmp/test.txt에 출력하도록 하였습니다.

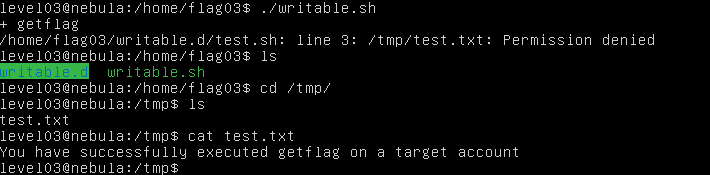

이제 writable.sh를 실행해보겠습니다.

그럼 /tmp/test.txt 파일이 생겼고, 이 파일을 보면 getflag를 실행한 것으로 볼 수 있습니다.

'WarGame > exploit-exercises' 카테고리의 다른 글

| exploit-exercises 문제풀이 / Nebula Level05 (0) | 2020.11.13 |

|---|---|

| exploit-exercises 문제풀이 / Nebula Level04 (0) | 2020.11.11 |

| exploit-exercises 문제풀이 / Nebula Level02 (0) | 2020.11.04 |

| exploit-exercises 문제풀이 / Nebula Level01 (0) | 2020.11.03 |

| exploit-exercises 문제풀이 / Nebula Level00 (0) | 2020.10.24 |